Malware espião tem como alvo o Windows, Linux e macOS

- Terça, 22nd Fevereiro, 2022

- 15:11pm

Um novo backdoor multiplataforma chamado de “SysJocker” foi visto mirando máquinas que executam os sistemas operacionais Windows, Linux e macOS, como parte de uma campanha de espionagem em andamento, e que acredita-se ter iniciada durante o segundo semestre de 2021.

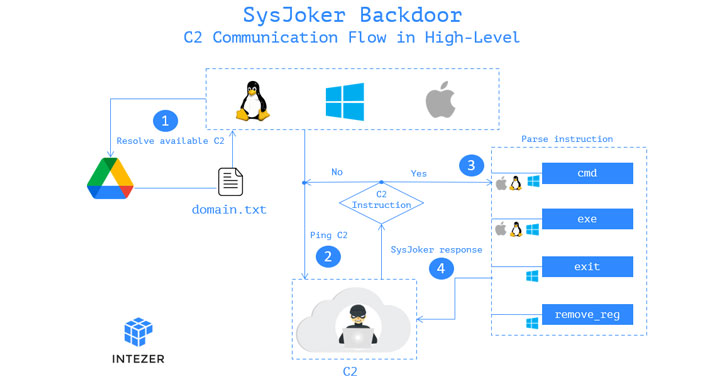

“O SysJocker se disfarça de atualização do sistema e procura pelo seu servidor de comando e controle ao decodificar uma string que foi recuperada de um arquivo de texto hospedado no Google Drive”, observaram os pesquisadores da Intezer, Avigayil Mechtinger, Ryan Robinson e Nicole Fishbein, em um artigo técnico, onde divulgaram suas descobertas. “Com base na vitimologia e no comportamento do malware, acreditamos que o SysJocker esteja atrás de alvos específicos”.

A empresa israelense de segurança cibernética (a Intezer), atribuindo a façanha a um APT (Advanced Persistent Threat, ou Ameaça Persistante Avançada, na tradução), informou que descobriu evidências do implante do malware em dezembro de 2021 durante um ataque contra um servidor web baseado em Linux, pertencente a uma instituição educacional sem nome.

O SysJocker mantém dentro do binário uma chave XOR (E, OU, e OU, olha as aulas de programação aí gente hehe) codificada que é usada para decodificar e codificar strings de dentro do binário, bem como os dados enviados e recebidos do C2. Essa chave é uma chave pública RSA que não é usada no esquema de decodificação. A mesma chave XOR existe em todas as versões do Jocker:

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDkfNl+Se7jm7sGSrSSUpV3HUl3vEwuh+xn4q\

BY6aRFL91x0HIgcH2AM2rOlLdoV8v1vtG1oPt9QpC1jSxShnFw8evGrYnqaou7gLsY5J2B06eq5UW7\

+OXgb77WNbU90vyUbZAucfzy0eF1HqtBNbkXiQ6SSbquuvFPUepqUEjUSQIDAQAB

Desenvolvido em C++, o SysJocker é entregue por meio de um arquivo dropper localizado em um servidor remoto que, após ser executado, coletará informações sobre a máquina comprometida, como endereço MAC, nome de usuário, número de série da mídia de armazenamento (como disco rígido por exemplo) e endereço IP, e as enviará de forma codificada para o servidor controlado pelos atacantes.

Além disso, as conexões com o servidor de comando e controle são estabelecidas ao extrair a url do domínio de um link codificado do Google Drive que hospeda um arquivo de texto (“domain.txt”), permitindo que o servidor transmita instruções à máquina comprometida de forma que malware execute comandos e arquivos de forma arbitrária, com os resultados sendo transmitidos de volta para o C2.

“O fato do código do malware ter sido escrito do zero e por não ter sido visto antes em outros ataques, não testemunhamos um segundo estágio ou comando enviado pelos invasores, sugerindo que o ataque é específico, que geralmente se encaixa no perfil de uma ameaça persistente avançada (APT)”, disseram os pesquisadores.

Referências:

https://www.intezer.com/blog/malware-analysis/new-backdoor-sysjoker/

https://thehackernews.com/2022/01/new-sysjoker-espionage-malware.html